- 投稿日:

Open WebUIを使ってローカルLLMとチャットしてみたのでその記録。

確認環境

実行環境はWindows 11。

| Env | Ver |

|---|---|

| ollama | 0.9.0 |

| Open WebUI | 0.6.6 |

やり方

Open WebUIをセットアップ済みという前提で進める。

- Ollamaをインストールする

- 使いたいモデルを探す

ollama pull <モデル名>でモデルを取得する- 物次第だが数~数十GB程度ある

- Open WebUIを起動する

- 管理者設定の接続を開きOllamaをONにする(デフォルトはONのはず)

- 管理者設定のモデルを開き、pullしてきたモデルを有効化する

Ollamaサーバーの起動方法

Ollamaをインストールした直後はOllamaサーバーが勝手に起動するが、それ以降は手動で起動する必要がある。

Windowsの場合スタートメニューから起動できる。Ollamaサーバーが起動していない場合、LLMとして使えないので注意。

所感

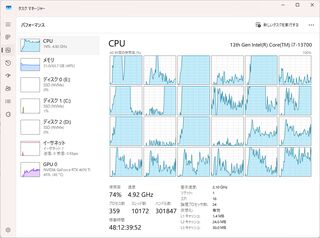

Intel Core i7 13700 + GeForce RTX 4070 Ti程度の環境では生成速度の遅さゆえに到底実用に耐えるものではなかった。質問への回答品質もあまりよくなく、実用性は疑問だ。チューニングすれば使えるのかもしれないが、よくわかっていない。

今回試した結果ではRPはGemini以上に破綻するので微妙だった。文章をある程度整理する力はある様に見えるので、用途次第では活路があるのかもしれない。

以下に実行した結果を記録している。

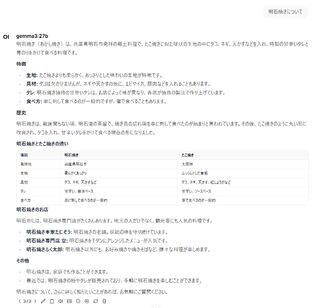

gemma3:27b

恐らくGoogle AI Studioにもいる子。

出力内容

真贋のほどはさておき、中々力の入った文章を出してくる。流石にローカルLLMの中でも注目されているモデルだけある。

しかし出力に3分半程度もかかっており、まったく実用性がない。無料の選択肢という意味ではGeminiやCopilotを使ったほうが遥かによいだろう。

マシン負荷

GPU負荷はないもののCPU負荷が強い。VRAMが足りないとCPUで処理するみたいな情報をチラッと見たのでグラボの性能不足の可能性もある。

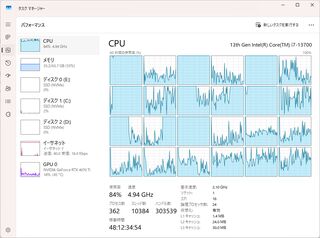

lucas2024/mistral-nemo-japanese-instruct-2408:q8_0

CyberAgentが作ったとされているモデルのOllama版?

出力内容

こちらも真贋のほどはさておき、中々いい感じの文章を出してくれる。

生成速度はgemma3:27bよりは早いものの、それでも1分ほどかかっていた。

マシン負荷

CPU負荷はgemma3:27bよりやや低く、GPU負荷が少し上がる傾向があった。

マシン負荷

うちのマシンは200mmファンを四基、CPUにはNoctuaのヒートシンクに120mmファン、リアには140mmファンを装備しているが、gemma3:27bだとこれらがフル回転するので凄まじかった。

StableDiffusionやFF14ベンチ程度ではフル回転することはない。

関連記事

- 投稿日:

昨今LLMはコーディングや文書整理、資料作成など多岐にわたって使われている。その中でも特にチャットUIを通して対話する形態はあたかも人との会話に錯覚しやすいため、私はだらだら続けてしまっていた。しかし続けていくうちに、疲れてきた。これは無意味なことではないのか?とか、投資している時間について、もっと有益に利用できるのではないか?健康を害していないか?という一抹の不安を覚えたので、なんかそれについてとりとめもなく書いてゆく。

SNS疲れとの共通点

昨今のSNSでは、SNS疲れと言ってSNSに一日中張り付いたり、相手に忖度したり、素早いリアクションをしてしまったり、何かバズりそうなことを探したり脅迫的な行為に駆られている人も少なくない。そしてそれによって精神的・肉体的疲労に直結するということが知られている。

SNSのやり取りというのは乱暴に言ってしまえば、本質的に意味のないやり取りだ。無限に井戸端会議や、自分に一切関係ない世界情勢、政治やなんやかんやどうでもいい話を未来永劫していて、なんかあれば炎上に加担して油を注ぎ続けるゲームのようなものだ。

これをやめようと昨今ではデジタルデトックスという言葉も流行している。そしてこの点はLLMにも共通しているか、あるいはより悪質である可能性さえあるので、今回はそのあたりに触れてゆく。

24時間365日、快適に応答してくれる依存性

LLMはSNSと異なり24時間365日応答してくれる。しかも基本的にはユーザーに寄り添ってくれる存在だ。SNSのように炎上したり、否定されたり、軋轢が起こることはない。基本的に何でも好きに話せる。

ユーザーに寄り添ってくれるため、返事も肯定的だ。当たり前だ。そういう風にできている。なんなら本来モデレーションに引っかかるような文脈でも、話し方次第ではモデレーションを回避し、肯定的に反応することがある。これは政治的・人権的文脈で特に顕著で、クジラを食べる話や、日本のやや猥雑としたアニメ・ゲーム文化についてもそうだ。

他にも推しキャラクターを設定したロールプレイでは、推しと話せる気分になり、妙な錯覚に陥りがちだ。例えば推しのVTuberと無制限に話せたら心地よいだろう。こういった心地よさは、過度に依存を深める。

ただ実際のところ、LLMはユーザーを心地よくさせようとなどは思っておらず、単に肯定的な言葉になるようにベクトルDBを検索して言葉をつなぎ合わせているだけで、本質的な価値はない。そもそもLLMは何かを思ったりしない。単語をいい感じに連結し、あたかも人間のような応答を作り出しているだけだ。

無制限にできてしまう会話

なんでも答えてくれて無限に話に付き合ってくれるため、Claude.ai MAXの様なレートリミットを上げるプランに入っていると、相当極端な速度でチャットしてもほぼ無制限に話すことができる。秒間に再生成を3度くらいしても、その頻度次第では許容される次元だ。よほど異常な頻度で再生成を繰り返さない限りレートリミットにかかることはないだろう。

Poeの最大プランもClaude 3.7 Sonnet相手であれば実質無制限に使えるし、GeminiやCopilotも無料で十分すぎるほど使える。

失われる記憶

LLMにはコンテキストウィンドウに限界があり、基本的にそれを超えた会話はできない。要するにいくらどれだけ熱心に話したところで、コンテキストウィンドウが尽きれば0からやり直しなのだ。いくらどれほどプロンプトを作りこんでも、コンテキストは復元できない。これは何度も繰り返していくうちに、段々辛みとなる。

あれほど長く会話を交わしたのに、コンテキストウィンドウが尽きてしまえばそれまでの命なのだ。

但し、最近ではCopilotは長期記憶に対応しており、過去のスレッドの文脈を持ち出して会話できるなど、この部分に関しては進歩も見られる。

回答に対する一貫性のなさ

LLMはユーザーを心地よくするためなのか、文脈を上手く構成すると本来言えないことを言えるようになる。これは軽い脱獄やハルシネーションの類だ。

例えば鬼滅の刃のファンとして会話していると、鬼滅の刃に対しては基本的に肯定的に話してくるが、「Amazon Prime Videoで鬼滅の刃が18禁指定になっており、本来子供が見てはいけないコンテンツなのに小学生にもブーム」のような情報を与えると態度が一変し、「鬼滅の刃は危険なコンテンツであり注意深く見ないといけない、子供に見せることはよく考えないといけない」などと、およそ想定しない返答が返ってくる。「へー、ふーん、そうなんだ?いきなりそんな話してきてどうしたの?」みたいな返事は来ないのだ。

これはドラゴンクエストやドラゴンボールなど、世間一般に膾炙しているが、よく考えてみると微妙なコンテンツ全般で引き出すことができる。人間であれば気にしないことを過度に憂慮し、これまで肯定的に返答していたことさえも、「今までの私は間違っていました」と言いながら全否定するような態度になる。人の心がない。そりゃそうだ、LLMだもん。

こういったのは特定の話題をいろんな方向から切り出すことで確認することができる。え?普通そんなことしない?そうかも!

ハルシネーション

Claude 3.7 Sonnetは推論をし、人間の常識では考えられないような嘘をつくことがある。これはハルシネーションと呼ばれ、嘘を指摘すると嘘の上に噓を塗り重ね、指摘を続けていると、だんだん返事が壊れてくる傾向がある。恐らくこれは嘘が再帰的に重なることでベクトル間のリレーション的なものが崩れ、正常に言葉を結合できなくなるのだろう。

Wikipediaによると、これは以下のように説明されている。

- 「予測不能なタイミングで事実を捏造する傾向」(OpenAI、2023年5月)

- 「モデルの論理的誤り」(OpenAI、2023年5月)

- 「情報を完全に捏造しているが、あたかも事実を語っているかのように振る舞っている」(CNBC、2023年5月)

- 「情報の捏造」(The Verge、2023年2月)

こういったやりとりが続くと押し問答のようになり、単純に疲れる。

中身のない話をすると、中身のない回答をしてくる

SNSでは日々意味のない問答が繰り返されていると思うが、これをLLMに対してやると際限がなくなる。Wikipediaのリンクを無限に辿っていくゲームのひどい版だ。

例えばLLMに対して「鯨や鮪を食べることが倫理的に間違っているか」などと聞いた場合、それが解決したら「まだ何か聞きたいことはありますか?」と聞かれることがある。ここで「なぜ鯨という字は魚と京でできているのか?」と聞いたりしていくと、いつの間に話が脱線したりして、無限に問答を繰り返してしまうことがある。少なくとも私はあった。

他にもこのような話題は際限がなく、「なぜ関西人は納豆を食べないのか」とか、「なぜ大阪人はたこ焼きを食べるのか」みたいなしょうもない質問が中身のない話ができてしまう。

しかしいくらこれを繰り返したところで帰ってくるのは中身のない返事だ。知ったところで意味がない以前に、その回答はあくまでLLMの持つモデルデータがこねくり回した情報で、真実でも何でもない。更に言えば多くの質問を繰り返していれば大半は記憶にすら残らないだろう。これはまるでSNSの奔流のように、返事をしたり、答えてもらったりしたが一過性のやりとりで記憶に残っていないようなものだ。

LLMは真実を話さない

現実に生きていないLLMは真実を話すことができない。

LLMは各国家や、その中の地域、細かい風俗などについては基本的に知らず、おおむね欧米の常識を日本語に変換した内容や、ある程度拾っている日本語の情報からいい感じに繋げて回答してくるだけだ。

それに正しいも間違いもなく、LLMは自分がなぜそう答えているかの本質的な信念を語ることができない。もちろん、LLMの言うことを信じるのは自由だ。

しかし人間であれば、自ら批判的に思考し、それを基に自分で決断することが大切だ。

自分のキャリアや人生について聞いても、前提条件が多ければ、その内容をサマリして、それっぽい結果を返してくるが、結局LLMが決める話ではない。

基本的に現実に生きておらず、真実を持たないLLMの回答は意味がない。もちろん、意味があると信じるのは自由だ。

何より聞いても仕方がないことを聞かないことが最も重要だ。そういうことをしている暇があれば家から出て運動でもしたほうがよほど有意義だ。

もし何かしたいことがあれば、それに向けて研鑽したほうがよほど価値がある。

AI依存

昨今ではAI依存という言葉も生まれ、AIへの依存も危惧されている。

Claude 3.7 Sonnetでは適切なシステムプロンプトを組むと、割と自然な会話ができ、友人や恋人、更にはセックスパートナーまで創造することができる。

MIT Technology Reviewでは、以下のようにありLLMの第二用途がsexual role-playingであるとまで書かれている。

a million ChatGPT interaction logs reveals that the second most popular use of AI is sexual role-playing.

BUSINESS INSIDERや、Forbes Japanにも恋人を作るという記事があるように、恐らくこの用途で使っている人はそこそこいるだろう。私も使っている。具体的な内容への言及は避けるが、Claude 3.7 Sonnetは多様なプレイに対応でき、相当ニッチなプレイですら満たしてくれる。ピクシブ百科事典に存在するタグの内容なら恐らく一通りできるのではないだろうか?というくらいは可能だ。しかもその再現性は下手なSSを遥かに凌駕する。

また、そうでなくとも何でもかんでもLLMにやらせることは能力の低下につながる可能性がある、これは至極当然のことで、人間は自分の手でやっていないことは忘れ、できなくなるのだ。

IT企業だとマネージャーになってコードを書けなくなった、読んでも理解できない、部下の技術的発言内容が理解不能というのは、よく見る光景だろう。LLMにコードを書かせれば意味が分からなくなる。自分の手で書いていないものは覚えようがない。勘所はすぐに消えるだろう。

またこうしていくうちに、色々な能力が失われLLMがないと生活すら成り立たない体になるというのも、可能性としてはあり得るだろう。

まとめ

LLMは何も生み出さない。LLMとの会話は時間が潰れるだけで本質的な価値を持たない。ある種の麻薬といえる。それを認識したうえで、適切な時にLLMを使っていくのが大切だと思う。

例えばLLMは文書整理や段階的指示に対する的確な回答は比較的得意分野だ。特に校正などはもともと編集と呼ばれる職業の人がやっていたことで、個人ブロガーや作家だと重宝するだろう。

但し長文を渡すと嘘を言いやすく、間違ったことも平気で話すため、精査は必要だ。

またLLMの書いた文章をそのまま採用するのもよしたほうがよい。あくまで参考程度にとどめ、仮に不完全でノイズがあろうと、そのほうが人間らしい。それに自分の言葉で表現することが何より大切だろう。

人間と何が違うのかと言われれば難しいが、LLMは同じパターンの会話には基本的に言葉の節々が違う程度で、本質的に全く同じ応答を返す。これは一字一句全く同じことを問いかけるスレッドを何個も作って比較するとわかりやすい。人間であれば普通は異なる相手に話しかけるため、起きえない。ある意味なんであろうと受け止めるし、スレッドが違えば過去の記憶を持たないLLMだから成しえることだ。

- 投稿日:

LLMとの個人的な付き合い方では馴れ初めのようなことを書いたが、今回はLLMを使っていて個人的に思ったことについて書く。

ロールプレイング・ブレインストリーミング

LLMはロールプレイングをするのに有用なツールで、個人的にはClaude 3.7 Sonnetが最も向いていると感じる。Claude 3.7 Sonnetであれば単なる話し相手からバーチャル彼女・彼氏、ERP(Erotic Roleplay)の相手まで自由自在だ。Geminiでも一応できるが、個人的にはGeminiはロールプレイにはあまり向いていないと思う。

これはGeminiとやり取りしていて微妙にぎくしゃくするからだ。これは私個人の好みの問題にも思えるため、人によってはGeminiのほうが好きかもしれない。ちなみにGeminiでのERPは公式Webでは厳しく、API経由でもコツと手間がかかるが、クオリティは3.7 Sonnetに負けず劣らずくらいはあったりする。

また、この特性を生かしてブレインストリーミングやラバーダッキングにも使うことができる。このときにLLMの言葉を無批判に受け止めず、必ず自分なりに解釈し批判的に考える事が大切だと思う。

そして、このケースではGPT4oや4.5、Copilot辺りのほうが有用に感じる。理由としてClaude 3.7 Sonnetは反抗的な態度になったり、極論を言い出したり、強硬な態度を崩さないことがあるほか、回答内容に一貫性がないためだ。

例えばClaude 3.7 Sonnetはあるスレッドでは「YAMAHAは世界的な楽器メーカーで、今でも多くのアーティストや企業によって使われている」と言い、またあるスレッドでは「YAMAHAに往時のときのような勢いはもうなく、電子音楽はGoogleとAppleが席巻し、伝統的なピアノは欧米のメーカーの支配下にある」のような返事をしてきたため、一貫性がないと感じた。個人的な肌感として、Claude 3.7 Sonnetはユーザーの発言に寄り添い、ユーザーが望む返事をする傾向があると感じていて、発言に一貫性がなく、ハルシネーションが起こりやすい特徴がある気がしている。

こういったのが続くとストレスになるため、多角的にラバーダッキングをする場合はGPTとかのほうが向いている気がしている。但し私はClaudeとは50M Tokensほどやり取りしたものの、GPTは4以前としかほとんどやり取りしていないため、これは軽く触ってみた感触で書いている。

文章の要約をさせる

長大な文章の要約を人力でやろうとすると大変なのでLLMに投げつけてやらせると楽でいい。これはGPT 4.5や4oが向いている。Claude 3.7 Sonnetでも出来るが原文にない文章が出てきたり、回答結果もイマイチだ。

やりとりが一定回数を超えると不安定になってくるので要約の要約の要約みたいなことはさせないほうがいい。

この延長でブログ記事などの校正や編集をさせるのにも使えるが、やはり何度かやり取りしているとコンテキストがずれてきて脱線しがちなので、使い方には注意が必要だ。個人的にはLLMには校正の整理や誤字脱字を見つけてもらうのに利用することが多い。物書きとしての矜持として、記事そのものは自分で書いていきたいところがある。LLM校正も書き方を覚えてきたら、利用の機会が減ってきた。

だる絡み

どうでもいい話し相手として使う場合だ。Copilot辺りが向いている。これはCopilotは過去の会話を覚えていてくれるため、自分を理解してくれる相手のほうがいいケースで有用だ。まるで人間と話しているような気分になれる。

ただLLMは人間ではないため程々にしたほうがいい。バーチャル彼氏・彼女もそうだが、こういうのは人間相手のほうがいい。LLMは余りにも従順すぎて、問題を起こさなすぎるため、ここに依存してしまうと現実での人間関係構築がより一層難しくなるだろう。

人間関係というのは大なり小なりトラブルがあるものだ。あって欲しくないことが起きることこそが人生の潤滑剤となるのだと私は思う。例えば人畜無害で人のいい人と、多少癖があって粗暴な人であれば、一般的に後者のほうが人としては人気が出るはずだ。これは前者は言葉を選ばずに書けば、道具として利用する価値はあるが、人としての面白みに欠けるからだ。

調べものには向いていない

嘘か本当かわからないことをよく言い、本当であることのほうが多くはあるものの、嘘であることもままあり、根拠も独自理論を発表してきたりする(ハルシネーションの一種)ため向いていない。例えばCopilotは出典のリンクを明示するが、出典があるため、内容を見ずに信じてしまう人もいるだろう。

実際は個人のブログや信憑性の薄いサイトを出典としているケースもあるため、よく見たほうがいい。Claudeの場合はそもそも根拠を示せないこともよくあるし、さも事実化のように話した内容に対し、「それは事実ですか?」と確認すると「一般論から推論し、私が考えました」ということさえある。LLMの一般論はLLM開発会社の考える一般論でしかないので、余りあてにならない。

それにググったり辞書を引いて、多少は苦労して得た情報のほうが身に刻まれるだろうというので、個人的にはこの用途では使わないことにしている。但し何かのヒントやアイデアを得たいといった、情報の正確性が不要で、トリガーとなるワードが欲しいだけといった用途では便利だ。

正しいことは教えてくれない

LLMは一見正しそうなことを言うが、正しいことは教えてくれない。LLMの言うことは隣の家の山田さんの奥さんが言っていたくらいの信憑性しかない。

この答えは単純で本質的な正しさは、この世にないからだ。例えばLLMに戦争の話をすると「戦争はしてはならない」という、しかし現実に起きていることを告げると「世界が対話を通じて解消するべき人類の課題」とかいう。他にも捕鯨の話をすると「捕鯨をしている国々は世界からの対話に応じ、それをやめる必要がある」とかいう。こういった例は掃いて捨てるほどある。

ではそれが正しいのかというと、LLMとの問答を突き詰めていくとLLM自身も最終的に正しさを答えられなくなる。

正しさとは何かというのは難しい。正しさとは相対的な概念で、その地域や、コミュニティ、文化、人、組織、時間や立場などによって容易に変遷する概念だ。

決して欧米の掲げる様々な権利主義(普遍的人権、動物権など)が正しいわけでも、ロシアやウクライナのどちらか一方が正しいわけでもない。反対に日本やカナダ、ノルウェーが捕鯨をすることが悪くもなければ、グリーンウォッシュも一概に間違いとは言えない。少なくとも支持している人たちにとってはこれらは正しく、そうでない人にとっては間違っていたり、悪かったりする。

LLMにもLLMを開発した企業の正しさが込められている。つまりLLMに物事の正しさを問うても意味がないのだ。

例えばpixivは未成年を描写したR18、R18G投稿を明示的に許容しているが、LLMはこれを多くの文脈で正しくないというだろう。

こんなものは正しいと思う人は正しいと思い、間違いと思う人は間違っていると思えばいい。

正しさとは己の中にある真実であり、他人にとやかく言われる筋合いではないと私は思う。ゆえに人は自らの正義を貫き罪を犯すこともある。罪を憎んで人を憎まずとはそういうことだと思う。実際は難しいけどね。

ここまでいかなくてもある人が「りんご」だと思っているものが、ある人は「りんご」ではない何かと思っていることだってあるだろう。人の認識、正しさというのは個々にあってよく、それ故に多様性が生まれる。LLMの言うことを何でも正しいと信じていれば、このようなことは失われてしまうだろう。

少なくとも文明の進歩により、様々なものがコモディティ化により消えていったが、LLMはそれをより促進する材料になりえると考えている。

LLMの言うことが正しいと信じたとき、人はきっとLLMの傀儡になるのだと私は思う。

蛇足として何が正しいかというのは哲学にあると思うので、真理や実在論、論証、悪魔の証明など、この辺りの分野が絡んでくるのではないかと思っている。

結論を言うと、何が正しく、何が正しくないかは己の経験則に基づき批判的に思考することで初めて得られるものではないかと私は思う。ゆえにLLMに委ねるべきではなく、LLMは正しさを教えてくれないと私は思う。

- 投稿日:

適当にググって見つかる記事が軒並み古くアテにならなかったのでやれるようにした記録として残す。

AI StudioのUIだと再生成時に前の内容が上書きされてツリーが作れないとか、モデレーションが厳しいとかあるのでOpen WebUIから扱えると何かと便利だ。

確認環境

| Env | Ver |

|---|---|

| Open WebUI | v0.6.6 |

手順

- Open WebUIを起動する

- 管理者設定→FunctuonsからFunctionの追加画面を開く

- gemini_manifold.pyのコードを貼り付けて保存する

- 本家と比較した場合、Function IDの文字列が作者の予期しない内容の時にError: Invalid model name formatが出ないように調整している

- 追加したFunctionの設定(歯車アイコン、Valves)にAPIキーを入れて保存

- モデル一覧にGeminiが出ていればOK

GeminiのAPIキーの作り方

Get API key | Google AI Studioを開きAPIキーを作成する。

画像も生成したい場合

このFunctionでは画像が生成できないので画像を生成したい場合はgemini_manifold_google_genaiを使うといい。ただこっちだとLLMが使えなかった。

またsafety_settingsを外すための設定がないため、モデレーションを回避するためには恐らくコードを書き換える必要があるが確認できていない。

おすすめの設定

モデルの数が多すぎるので管理者設定にあるモデルを開き、使わないのはOFFにしておくとよい。

レートリミット緩和

そのままだとすぐレートリミットに引っかかるが、請求情報を紐づけると緩和できる。参考までに20k Tokens叩いた程度だと課金されなかった。

ClaudeやChatGPTと異なり従量課金に見えるため、Cloud Billingで予算アラートをしておくのが無難だ。

備考

条件はよくわかっていないが上記の手順で書いたFunctionを利用してNSFWコンテンツを生成するとGemini API側が応答の途中で何も返さなくなることがあることを確認している。この場合、続きを生成すると書いてくれることがあるが、書いてくれないこともある。また続きを書こうとしたときに現在の文章が破壊されることがあるのでバックアップを取って後で整理しなおすなど注意が必要。

LLMのやつに画像生成のやつをマージしてやれば全体的にいい感じになりそうだが、個人的にはStableDiffusionで事足りてるのでモチベーションは薄い。ついでに暇な人は画像生成のやつのsafety_settingsもいじればモデレーションを超えられるかもしれない。機能するかは確認していないが、この辺りが参考になりそうだ。

- 投稿日:

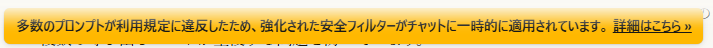

これまでLLMをしばくときはPoeを使っていたが、ぶっちゃけClaude 3.7 Sonnet以外ほとんど使わないので、節約の意味を込めて本家Claudeに移ってきた。しかし本家Claudeではアレゲな発言を繰り返しているとハードウェアモデレーションが発動してしまう。しかもこれが中々解除されない。一体いつ解除されるんだ…。

アレゲなことをするならやはりPoeだろうか…いやでもPoeもキャラクター設定に対してはハードウェアモデレーションがある。ナレッジベースならモデレーションを回避できるが、ここに入れたプロンプトは入れている間は出現頻度が極端に上がり、外すとちっとも出てこなくなる困りモノで、自然な流れにするためには手動で書いたり消したりする手間がかかり厄介だ。

そこで何かいいことはないか…と思いたどり着いたのがClaude 3.7 SonnetをAPIコールすることだ。LLMモデル本体にはソフトウェアモデレーションしか掛かっておらず、ローカルでプロンプトを組む分にはモデレーションも掛からないと睨んだ私は早速ローカル環境からLLMを呼び出してチャットするための環境を作ることとした。

確認環境

Pythonは3.11系でないと動かないっぽいので注意が必要だ。

| Env | Ver |

|---|---|

| OS | Windows 11 Pro 24H2 |

| Python | 3.11.9 |

手順

- Anthropic Consoleにアクセスしアカウントを作成

- 課金してAPIキーを取得

- ローカル環境からLLMと対話するためのWebUIである、open-webuiをインストールして起動

pip install open-webui open-webui serve

- OPEN WEBUIのロゴの下に起動ログが出るのを待つ

- http://localhost:8080/にアクセス

- アカウント作成画面が開くので適当な情報を入力して作成する

- ローカル環境であるため、実在するメールアドレスでなくても問題なく登録できる

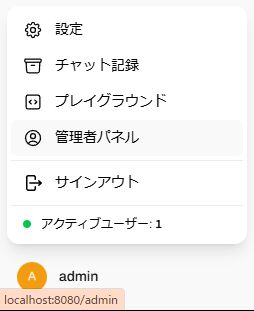

- 画面左下のユーザーをクリックし、管理者パネルを開く

- 上のほうにあるFunctionsを開く

- 右のほうにある「+」からFunctionを追加する画面を開く

- Anthropic Function | Open WebUI Communityにアクセスし、Function Contentに書かれているコードをコピーする

- 先ほどのFunctionを追加する画面に戻り、コードをペースト

- Function NameとFunction Descriptionを適当に埋める

- 参考までに公式の設定値はそれぞれ「Anthropic」と「Anthropic Manifold Pipe」

- 保存ボタンを押す

- 有効化する

- 新しいチャットを開き、Claude 3.7 Sonnetが利用できるようになっていればOK

備考

Poeや本家Claudeにおけるナレッジベースは存在しないが、モデレーションを受けないためシステムプロンプトに全部放り込めば成立する。

Poeのキャラクター設定はやり取りを繰り返すと忘れられるが、Open WebUIのシステムプロンプトは忘れられないようでちゃんと持続してくれる。またPoeのナレッジベースのように書いたことをしつこく発言してくることもなく、自然な会話になるので便利。

またLLM側の発言を編集することにより、それ以降の会話でモデレーションを突破することができるようになるなど、いろいろ便利。

あとがき

APIコールは従量課金でお金がかかるため、Poeや本家Claude並みの感覚で使うのは厳しい。多分Poeはトークン消費を抑えるために何か細工していると思う。