投稿日:

紙のカレンダー

紙のカレンダーを買ったが、PCモニタの横に置いていると一目で日付や曜日が確認できるので便利だ。

私は普段PCのタスクバーを隠しているのもあり、日付の確認が手間だし、スマホで見るにも持ち上げて電源を入れるなど、やはり手間がかかる。パッと見れるカレンダーは便利だ。

これはLinuxの精神の一つとされている「一つのことをうまくやる」にも通ずる部分があるのかもしれない。紙のカレンダーは日付を確認するという責務だけを追うので余計なことがないわけだ。

Webカメラを壁に固定するためのベルト

Webカメラを壁面に固定する装置を作ったが、この時に手芸店にある安いナイロンベルトが非常に便利だった。

ググっても意外といい感じのものがなかったり、なんか妙に高かったりする中、数百円のナイロンベルトで解決できたのは非常にお得だった。

味わいのある香川漆器

香川漆器を買った、また漆器を買ったで書いた通り漆器を買ったが、色艶に味わいが深く、なんとなく生活の質がアップした気がする。

まだ記事にできていないが、実はもう一つ買っており、QoLの向上に役立っている。

実利的な面では、漆器の盆はランチョンマットとしてかなり優秀で、なんといっても洗うのが楽というのが利点だ。粉物の場合ははたき落とせば終わるし、多少汚れてもさっと洗えば落ちるので非常にメンテナンス性がいい。

布製のランチョンマットなら粉が目詰まりしたり、すり抜けるだろうが、木の板なのでそんなことはないし、液体をこぼしても染みにならず、実用性もある。

他にも漆器工房の人の人に顔を覚えて貰え、会うたびに貴重な話ができるというのも良いポイントだ。

コンパクトな防寒具

登山用の防寒具を買ったでは、去年の松山旅行などを教訓に購入した防寒具が早速役に立っている。

実は今年はほぼ登山ができておらず、登山用途では役に立っていないが、佐賀旅行で真価を発揮した。

特にライトシェルアウタージャケットは裏起毛ありのウィンドブレーカーで、その絶妙な保温性と防風性能から、秋の肌寒い時期で、動くと暑いが止まると寒いみたいなときに非常に重宝した。

また非常にコンパクトに収納できるため持ち運ぶときにも重宝した。

佐賀旅行についても先述の新しい漆器とともに記事にできていないので、年末の休みなどを活用して記事にしていきたいところだ。

U.L.トラベルダウン ハーフコートについても、今まで使っていたダウンを置き換える運用に成功したので、今後役に立ってくれそうだ。普通のダウンコートは仕舞うときにかさばって邪魔で困るためだ。

いつでもに魚を作れる落し蓋

落し蓋を買ったでに魚用に買った落し蓋は年の前半くらいでしか使えていないが、こういうのは持っておくといつでも使えるので、また煮魚を作りたくなった時に活躍してくれることだろう。

自作ルーター用のR86S U1

自作ルーターを作っていくのにR86S U1を買ったのでOSのインストールをしたで書いた通り、自作ルーター用の機材を購入した。

目玉となる10GbE関連の機能については現状さして活用できていないが、MAP-EとPPPoEの同時利用とそのルーティングに関しては自宅サーバーなどの用途で非常に便利で活用できている。

監視強化や権威DNSなど更に活用していくプロジェクト時代は検討しているのだが現状様々な都合で停滞しているため、来年には再開していきたいところだ。

カバンの床置きを回避できたフック

従前であれば床や棚などに転がしていて邪魔だったバッグを空中収納するためにカバン収納用のフックを買ったわけだが、これも良かった。地面のスペースが開くことで、収納を有効活用できるようになったし、カバンを取り出すときに屈まずに済む、通気性が良いなど、地味ながらメリットが多い一品だ。

家事をスムーズにすることに成功した台所収納たち

台所の収納や動線に課題を感じており、台所収納を幾つか買ったが、恐らくこれが今年のベストバイだったかもしれない。

以前キッチンペーパーは冷蔵庫の上に転がしていたため、雑に取り出そうとすると転がって落ちたり、抑えないと切れなかったりしていたが、キッチンペーパーホルダーの導入によって雑に扱えるようになった。

また更についても平積みから縦置きにしたことによって取り出しやすさが格段に向上し、面倒な家事事がずいぶん楽になった。皿を取りだすのが億劫だと自炊がつらくなってしまいがちなので、これはかなり大きな成果だったと思う。

しかも何せどちらも百均のアイテムなので百円というのが強い。これはもう今年のベストバイと言っていいだろう。

賃貸の床の保護と椅子の滑りに貢献したフロアタイル

フロアタイルを貼ってデスク環境を改善してみたで紹介したフロアタイルのお陰で賃貸の床の摩耗を抑えることができ、ついでに椅子が良く転がるようになったので、これもいい買い物だった。

裏側にカビが生えたり、隙間から粉塵系のごみが入り込みそうな懸念はあるが、ひっぺはがして敷きなおすと地獄の労力がかかるため、そこはしばらく忘れておきたい。

元の床にあったフローリング模様の模様表面の凹凸がなくなった関係で敷設面については掃除もしやすくなった。

トートバッグにキーホルダーをぶら下げるシステム

鍵束やカバン環境の整備についてで書いたとおり、全てのカバンに共通APIとして鍵束をぶら下げる機構を追加したのだが、トートバッグにどうつけるかは悩みだった。

それを解決してくれたのが、このバンドである。ちょうどいい長さと大きさで、とても重宝している。しかも少し長さがあるので鍵を掛ける時に少し伸ばせて便利だ。

ピンチハンガー補修用のピンチハンガー

我が家ではベランダに洗濯物を干していて、そこで小物を干すのにピンチハンガーを使っているのだが、雨が降っても濡れない程度のサイズで1個明けで干せるピンチハンガーが中々ないので頭を悩ませていた。

このピンチハンガーは5年以上使っていて、今使っているものは購入から3年ほど経ち、プラスチック製なので、経年劣化でピンチやチェーンが砕けてしまった。本来なら買い替えたかったが、もう同じものは売っていなかった。

ただ、互換性のあるものは売られていたので、そこからパーツを取り直して何とかすることにした。それなりにストックしたので後3~5年ほどは凌げそうだが、そこから後はどうしようか…。その時になっても、まだ互換品が売られててくれるか、いい感じのものがその時にまたあることを祈るしかない。

レジ袋をぶら下げるためのキャップホルダー

ゾンビランドサガ ゆめぎんがパラダイスのキャップホルダーだ。キャップホルダーとして使えるのか非常に怪しいデザインだが、それはさておき…。

こんな感じで手で持つと指が痛くなるレジ袋をぶら下げておけるので非常に便利だ。手を開けるために一時的にぶら下げるのにも使える。

この写真のシーンでは両手に段ボールを抱えていたため大活躍だった。

大き目のトートバッグ

エコバッグを使うのをやめた話でエコバッグを使うのはやめたのだが、代わりにトートバッグを使うようになっていた。

普段はショルダーバッグを持ち歩いているのだが、大した用事がないときや、簡単な買い物だとトートバッグのほうが手軽なので、トートバッグを使っている。

これまでは左のSAOPのトートを使っていたのだが、やや小さいのが悩みだった。今回ゾンビランドサガ ゆめぎんがパラダイスのグッズにあったトートバッグが丁度大きかったので最近はこちらを重宝している。

ただSAOPのトートは染色してあり、ゾンサガのトートはシールプリントなので、耐久性で見るとSAOPのほうが上なのがちょっと惜しいところだ…。

投稿日:

一食で食事になる具沢山でPFCバランスがいい感じの雑煮。

材料

この表の内容は一食でPFCバランスがある程度整う程度に調整している。

| 材料 | 分量 | 備考 |

|---|---|---|

| 菊菜 | 120g | 2~3本くらい |

| 雑煮大根 | 20g | 蕪や大根でも代用可能 |

| 金時人参 | 20g | |

| 鶏もも肉 | 50g | 鶏もも肉ブロック1/4くらい |

| かまぼこ | 30g | |

| あげ | 30g | |

| 梅干し | 1個 | |

| 大葉 | 5g | 4枚ほど |

| 餅 | 2個 | |

| 料理酒 | 大さじ1 | 目分量 |

| 水 | 300ml | |

| ヒガシマルうどんスープ | 1袋 | |

| 七味唐辛子 | 一回し程度 |

他に伊達巻など好きな具を入れてもよいし、鶏もも肉の代わりに、も貝やラフテーを入れても成り立つし、菊菜の代わりにモロヘイヤを入れてもよい。

調理方法

省力化と栄養価のため、野菜は必要に応じて洗い、皮は剥かない。根菜の根は食べる。

- 水400mlをケトルなどに入れ沸かしておく

- 金時人参を薄切りにする

- 雑煮大根を薄切りにする

- レンジ容器に入れ軽く水を振り、蓋をして700Wで1分レンチンする

- レンチンしている間に菊菜を洗い、根を切り、5cm幅くらいに切る

- 金時人参と雑煮大根のレンチンが終わったら、その上に菊菜を乗せ、蓋をして700Wで1分レンチンする

- 菊菜をチンする間に鶏もも肉を食べやすい大きさに切る

- かまぼこも薄切りにしておく

- あげも賽の目切りにしておく

- 菊菜のレンチンが終わったら菊菜の下に餅を滑り込ませる

- 菊菜の上に鶏もも肉とあげを乗せる

- 大葉を乗せる

- 料理酒を適当にかける

- ヒガシマルうどんスープを一袋まぶす

- 工程1で沸かしていた湯をかけスープを溶かす

- 容器に蓋をして700Wで3分レンチンする

- かまぼこ、梅干しを乗せ、七味唐辛子をふりかけ、完成

あとがき

このレシピは最初はスーパーから鍋焼きうどん容器に入った雑煮が消えたので作り始めたものだが、気がついたら食事化し、健康のためにPFCバランスを調整し、名ばかり雑煮になってしまった姿である。

投稿日:

いつもの映画館販促物巡礼の旅。

劇場版『ゾンビランドサガ ゆめぎんがパラダイス』 アクリルスタンド ライブver.の紺野純子verを求めて映画館巡礼をしたけど、手に入らなかった話。

グッズ蒐集のために多数の映画館を巡礼した話にもある通り、私は映画のグッズ集めのために映画館を大巡礼することがしばしばあり、今回が通算で三回目となる。

そして今回は映画館の遠征中にグッズが欲しくなったので遠征先と近場での二段組による大規模巡礼となった。

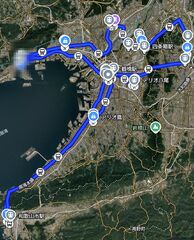

一日目(11月15日):川崎市、横浜市

この日はOSシネマズ神戸ハーバーランドから思い付きでチネチッタに行くべく、東京行きの夜行バスに飛び乗るという前代未聞の日跨ぎ長距離映画館はしごが実施された日だった。

朝に「劇場版総集編 ガールズバンドクライ 後編 なぁ、未来。」の聖地鑑賞と舞台挨拶を観覧し、そのあとに連続で「ゾンビランドサガ ゆめぎんがパラダイス」を観た私は、写真撮影にアクリルスタンドを使っている人見て、ぬいがなくてもアクスタがあれば、推しと記念撮影が出来ることに気づいた。

ここで紺野純子のアクスタの購入を思いつき、時間が許す限り映画館を探すことにした。

結果として、チネチッタ、T・ジョイ横浜、横浜ブルク13、イオンシネマみなとみらい、TOHOシネマズ上大岡、TOHOシネマズららぽーと横浜を巡れたが、残念ながら収穫はなかった。

なお、イオンシネマみなとみらいは上映前だったので、なくて当たり前であった。

二日目(11月16日):兵庫県・大阪府・和歌山県・奈良県

横浜から帰ってきた翌日、地元で更に探すことにした。

この日は以下の順で巡礼を行ったが、残念ながら収穫はなかった。

MOVIX八尾、TOHOシネマズ鳳、ジストシネマ和歌山、なんばパークスシネマ、あべのアポロシネマ、イオンシネマ高の原、イオンシネマ四條畷、109シネマズ大阪エキスポシティ、TOHOシネマズ西宮OS。

MOVIX八尾はかつて「ソードアート・オンライン -プログレッシブ- 冥き夕闇のスケルツォ」のミトの武器である「ヴァリアブル・シックル」を手に入れる旅で当たりを引いたことがあり、期待していただけに残念だった。

この時は封切翌日にOSシネマズミント神戸→OSシネマズ神戸ハーバーランド→TOHOシネマズ西宮OS→109シネマズ大阪エキスポシティ→イオンシネマ大日→梅田ブルク7→TOHOシネマズ梅田→TOHOシネマズなんば→あべのアポロシネマ→MOVIX八尾と巡礼し、やっと巡り合えた経緯がある。

またジストシネマ和歌山はトラペジウムの巡礼時に在庫を電話確認できたため、こちらも訪れたが、残念ながらなかった。なお今回は時間と手間の関係で電話確認を省いている。映画館への在庫確認を電話で行うのは結構面倒だし、何より今回はジストシネマのコールセンターのシステムが変わっており、電話が繋がらないという事件もあったため、直に行くことにした。

また、Tジョイ・梅田についてはグッズの扱いが基本悪いので、時間の都合も相成り、今回は巡礼を省いている。

まとめ

前述の二日と、それ以前に確認した映画館を含め、紺野純子のアクスタがなかった映画館の一覧。

全体的に純子のグッズは切れている映画館が多く、リリィが残っている映画館は多かったように思う。次点でゆうぎりとさくら。

リリィのグッズが残っているのはやはり豪正雄だからなのだろうか…。生えているからお得…ともなりづらいキャラ付けなのでやむなしというか、たぶん単純に一人だけあからさまなロリというのもありそう。ちんちくだし仕方ないか…。

関東

- チネチッタ

- T・ジョイ横浜

- 横浜ブルク13

- イオンシネマみなとみらい

- TOHOシネマズ上大岡

- TOHOシネマズららぽーと横浜

関西

- OSシネマズ神戸ハーバーランド

- TOHOシネマズ西宮OS

- アースシネマズ姫路

- MOVIX八尾

- TOHOシネマズ鳳

- ジストシネマ和歌山

- なんばパークスシネマ

- あべのアポロシネマ

- イオンシネマ高の原

- イオンシネマ四條畷

- 109シネマズ大阪エキスポシティ

- 大阪ステーションシティシネマ

あとがき

一旦紺野純子のアクスタについては手に入らない事態となってしまったが、ついでに寄った日本橋で半月しか開催されないゾンサガフェアで限定グッズを買うことができたので一旦良しとした。

また「ゾンビランドサガ ゆめぎんがパラダイス」は追加上映館が出ているため、そちらでグッズのラインナップが期待できるほか、今週末に伊万里湾大花火2025を観るために佐賀にわたるので、この時にシアターシエマで手に入る可能性もある。これは前回訪問時に在庫が極めて潤沢だったためだ。そもそもあそこに行く人自体が少なさそうなので、残っている可能性がある、確認はしてないが。

なお、転売品を買うくらいなら手に入らないほうがマシと考えているため、そういったものに手出しをする予定はない。

またこの記事に関係ないこととして、ブログ記事のストックが溜まっているのだが、ここ一ヶ月ほど旅行連打なのもあり、全然捌けていない。

現状、旅行ログだけでも佐賀旅行一回目・二回目・今回の巡礼ついでに行った東京や横浜に関することが溜まっており、今週末の三連休で佐賀三回目が更に加わることを考えると全く追い付いていない。

勿論旅行ログ以外にも書きたいネタは多くあり、ストックリストがうず高く積み重なりすぎてそろそろ崩落してきそうな勢いなので書いていきたいのだが、ブログを書くだけが人生というわけでもなく、今月はやたらくそめったら忙しいのもあるので、来月どうにか捌いていければと思う。まぁ来月は来月で例年にもなく師走らしい忙しさがある気配がしており、なんともなのだが、どうにか書いていきたいところだ。

この記事は旅行ログを抜いて内容を減らすことで何とか書いている。

また、当時雑にマストドンに投げたログについては以下にある。

投稿日:

ffmpegを使ってMP4などの動画からgifを作る方法。

スクリーンレコーダーなどで画面の録画をとってGitHubとかに載せたいけど動画よりGifみたいにパッと見れる方式がいいとか、そういうユースケース。

音声を抜けばMP4のほうが軽かったりするので、容量上の利点はないが、動画と違ってプレイヤーがなく、プレーンに見れるのはメリットだと思う。

またGIFを作ったことがある人なら知っていると思うがGIFは保存方法で画質がかなり変わる、そのため今回はいくつかの方法も比較していく。

元の動画

やり方

ループ再生させるために-plays 0を付けているが、単にGIFに落とすだけであれば、このオプションはなくていい。

単にGIFに落とす

もっとも単純な方法で、保存時の容量も1,279,855byteと小さくなるが、画質が荒くなる欠点がある。

ffmpeg -i input.mp4 -plays 0 output.gif

綺麗なGIFに落とす

非常に綺麗なGIFが出来るが、24,186,455byteと、非常にサイズが大きくなる欠点がある。

ffmpeg -i input.mp4 -filter_complex "[0:v] split [a][b];[a] palettegen=stats_mode=single [p];[b][p] paletteuse=new=1" -plays 0 output.gif

画質と容量を両立させる

サイズが3,749,739byteと、1/7ほどのサイズまで圧縮できているが、画質も悪くない。これがいい感じの落としどころだと思う。

ffmpeg -i input.mp4 -filter_complex "[0:v] split [a][b];[a] palettegen=stats_mode=single [p];[b][p] paletteuse=dither=none" -plays 0 output.gif

おまけ

APNGに落とす

画質はいいが、ファイルサイズが26,110,504byteと大きくなりすぎる。劣化なしでやりたい場合くらいしか選択肢に挙がらないだろう。

ffmpeg -i input.mp4 -plays 0 output.apng

音声を抜いたMP4にする

ビデオフレームを複製し、オーディオを落としたMP4にする方法。ファイルサイズが2,019,647byteと小さく、元の画質を維持できるため、動画であることを許容できるならこれが一番無難だ。

ffmpeg -i input.mp4 -c:v copy -an output.mp4

参考

- ffmpegでとにかく綺麗なGIFを作りたい - qiita.com