投稿日:

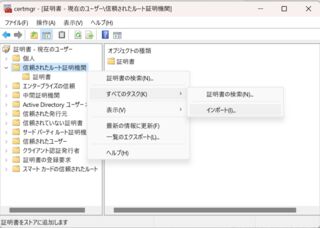

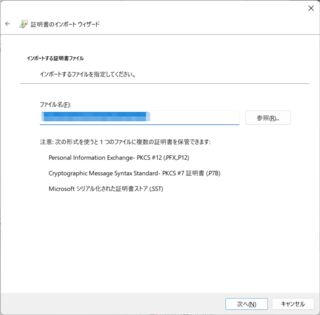

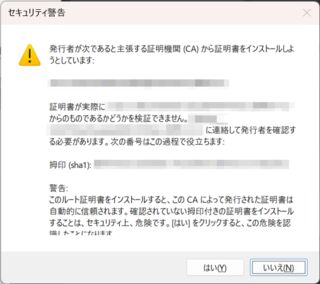

mkcertで作ったCA証明書をエクスポートする方法でエクスポートしたCA証明書を他の端末に取り込む方法

Android

確認環境

Galaxy S22 Ultra Android 14

手順

- Android端末のストレージにエクスポートしたCA証明書を持ってくる

- 設定>セキュリティ>その他のセキュリティ設定>ストレージからインストール>CA証明書>このままインストール

- 内部ストレージからエクスポートしたCA証明書を選択

Windows

確認環境

Windows 11 Pro (22621.3155)

手順

Ubuntu

確認環境

Ubuntu 22.04.3 LTS

手順

$CER_FILE="エクスポートしたCA証明書"

sudo openssl x509 -inform der -outform pem -in $CER_FILE -out PEM.crt

sudo cp PEM.crt /usr/local/share/ca-certificates

sudo update-ca-certificates

ここ最近なりすましメールが目立つのでなりすましメール防御対策を取りましょうという話。

なりすましメールが増えている一例

ここ数日の間にイラストレーターのIxy先生やMastodonインスタンス管理人のにょき氏といった一定の知名度を持つ人物を中心になりすましメールの被害にあっているようだ。

ここまで目立つのは余り見聞きしなかったので恐らくここ昨今のGMailとかの騒動を見たところで、なりすましメールを作れることに気づいた人物が愉快犯的に行為をしているのだろう。

取りうる防御策

個人レベルでできる対策としてはDNSレコードやメールサーバーの設定にSPF, DKIM, DMARCを設定することだ。これらの内容についてはGoogleによるDMARC を使用してなりすましと迷惑メールを防止するが詳しい。

さくらのレンタルサーバーを利用している場合は以下が参考になる。

さくらのレンタルサーバーを利用して外部DNSを利用している場合は、私が以前書いたValue-DomainのドメインをさくらのレンタルサーバーのメールでSPF, DKIM, DMARC対応させるが参考になるだろう。

SPD, DKIM, DMARCの三点を設定することで相手のメールサーバーがこれらに対応している場合になりすましメールを迷惑メールとして分類したり、メールの受信を拒否できるとされているため、設定することでなりすましメールを防御できる可能性が高まる。

メール送信に使っていないドメインに関しても以下のようなDMARCを設定しておくことで、悪意のある第三者によるなりすましを防げるだろう。

txt _dmarc v=DMARC1; p=reject; aspf=r; adkim=r

またメールサーバーを運用されている各位におかれては、SPD, DKIM, DMARCの三点を識別し、適切に受信メールをフィルタリングできる仕組みを導入して頂けると犯罪予告や迷惑メールによる被害を減らせる可能性があるので、是非とも導入を検討いただきたい。

投稿日:

特定のMACアドレスに対して固定IPを払い出す場合の設定方法

環境

| Env | Ver |

|---|---|

| RTX830 | Rev.15.02.26 |

手順

- 管理画面に入り管理>保守>コマンドの実行

- 以下の書式でコマンドを流すと設定できる。Nは優先順位

dhcp service server dhcp server rfc2131 compliant on dhcp scope 1 192.168.100.2-192.168.100.191/24 dhcp scope bind 1 <IPアドレス> ethernet <MACアドレス> - ルーターを再起動すると再割り当てされる

上手く再割り当てされない場合

- 次のコマンドを叩く

show status dhcp - 次のコマンドで強制的に割り当てる

dhcp manual release <DHCPリースを解除したいIP> dhcp manual lease <再割り当てしたいIP> ethernet <再割り当てしたいMACアドレス>

備考

dhcp server rfc2131 compliant offにする情報がネット上に目立つが、12.1.5 DHCP 予約アドレスの設定を読む限りリース情報が変に残ることがあり、再割り当てがうまくいかないケースがありそうなので避けた方がよさそう?